PRESS RELEASE (技術)

2014年4月15日

株式会社富士通研究所

マルウェアによる社内潜伏活動の高速検知技術を開発

組織内の対策で情報漏洩前に感染マシンを特定可能に

株式会社富士通研究所(注1)(以下、富士通研究所)は、最近増加している特定の企業や個人を狙った標的型攻撃に対して、組織内ネットワークを監視し、マルウェアの社内潜伏活動を高速検知する技術を開発しました。

標的型攻撃では、マルウェアと呼ばれる悪意あるプログラムが用いられ、一般のアンチウイルスソフトウェアでは検知できない場合もあるため、組織内ネットワークの入口で対策するには限界があります。また、マルウェアに感染した場合は、攻撃者は組織外から通常の通信に紛れさせた遠隔操作により長期間に渡って社内潜伏活動を行うこともあり、不正侵入検知システムなど組織内ネットワークの出口での発見も困難でした。

こうした遠隔操作を目的とするマルウェアの活動を検知する方式として、社内潜伏活動で特徴的に見られる通信パターンに着目し、組織外と組織内の複数の通信の関係性を解析し検知する技術の開発を進め、本方式の実用化の課題であった、汎用的なサーバなどでリアルタイムにマルウェアの検出を実現するための高速化技術を開発しました。

2,000台規模の端末が接続されたネットワークでは、模擬的なマルウェア活動が検出できることを実験により確認しています。本技術により、標的型マルウェアによる社内潜伏活動を早期に検知し、情報漏えいを未然に防ぐことが可能になります。

開発の背景

近年、特定組織や個人を標的として情報窃取を行うことを目的とした標的型攻撃が急増しており、その攻撃の方法は、より巧妙になってきています。標的型攻撃では、標的を十分に事前調査し、業務連絡を騙ったメールなどで継続的に攻撃を仕掛けます。攻撃に用いられるソフトウェアは通常のソフトウェアと区別できず、一般のアンチウイルスソフトウェアでは検知できない場合もあるため、組織内へのマルウェアの侵入を完全に防ぐことは困難です。

こうした高度なマルウェア活動には、従来の組織入口や出口での対策に加えて、組織内ネットワークでの対策が必要です。

課題

最新のマルウェアは、通常の業務で発生するメール送受信やウェブアクセスなどの通信に紛れて、攻撃者が組織外から内部の感染PCを遠隔操作して内部情報を取集するRAT(注2)というタイプが主流になってきています。RATは事前にメールなどを介して侵入し、その時点では攻撃に関する処理を行いません。その後、攻撃する際の通信内容にはマルウェア自体が含まれず、遠隔操作の通信自体も暗号化されていることがほとんどで、従来のアンチウイルスソフトウェアや不正侵入検知システムなどの対策では、発見が困難でした。

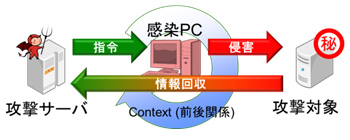

ネットワークを流れている通信の種類と、関連する通信の前後関係を解析することで、遠隔操作型マルウェアであるRATで特徴的に見られる社内潜伏活動を検知できます。富士通研究所では、この時に攻撃者が共通的にとる手法であるチョークポイントの監視方式に関する研究開発を行ってきました(図1)。

図1 チョークポイントの監視方式

チョークポイントの監視方式の実用化にあたり、大量の業務通信の中から攻撃に関係する通信を特定し、複数の通信のつながりを確認することが必要ですが、その処理には時間がかかりました。一方で、企業内で本方式を適用するには、なるべく小さい単位のネットワークドメインごとに検知機能を配置する必要があり、少ないCPUやメモリの計算機資源で実現することが理想的です。

開発した技術

今回、RATの社内潜伏活動に共通に見られる通信パターンに着目し、イントラネット通信の関係性を解析することで、RATの社内潜伏活動を高速検知する技術を開発しました。本技術により、チョークポイントの監視方式で高速化が可能となり、限られた計算機資源で動作するネットワーク装置に実装するなどの実用化が可能になりました。

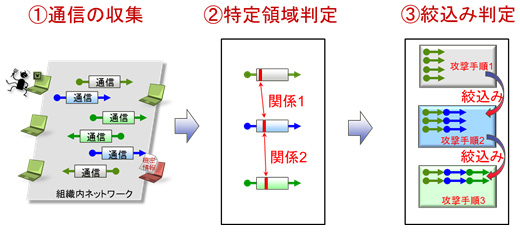

感染PCが攻撃対象に対して行う攻撃通信の特定を効率的に行うため、以下の2つの判定技術を開発しました(図2)。

- 特定領域判定

一般に攻撃通信かどうかの判定には通信内容の詳細解析が必要でしたが、今回、複数通信の特定領域の情報と通信順序の関係のみを使うことで、解析処理量を削減しながら、高精度な攻撃通信の判定を実現します。

- 絞込み判定

大量の通信の中から、複数通信で構成された攻撃を抽出するのは処理に時間がかかりますが、今回、攻撃の処理手順と通信情報を比較するため、攻撃手順の段階ごとに絞り込んで管理することで、効率的に複数の不審な通信を検知します。

図2 RATの通信パターンの高速検知技術

これらの判定技術により、検知性能を落とさずに検知処理のできる通信量を約30倍に拡大しました。

開発技術を、2,000台規模の端末が接続された大量の業務通信が流れているネットワーク環境で、RATの潜伏活動を再現しながら実証評価しました。その結果、ギガビットの通信回線でも取りこぼすことなく、全通信パケット量の0.0001%に当たるRATの攻撃通信をすべて検知し、なおかつ業務通信を攻撃通信と誤検知しないことを確認しました。

効果

本技術を搭載したネットワーク装置を組織内ネットワークへ分散配備することにより、組織内ネットワークを流れる不正な通信を監視し、ファイアーウォールやアンチウイルスソフトウェアでは検知困難な標的型攻撃のマルウェアを、情報漏えい前に検出することが可能となります。

今後

富士通研究所はマルウェア検知技術の研究開発を進め、2014年度中に本技術を製品化することを目標とします。

商標について

記載されている製品名などの固有名詞は、各社の商標または登録商標です。

以上

注釈

- 注1 株式会社富士通研究所:

- 代表取締役社長 佐相秀幸、本社 神奈川県川崎市。

- 注2 RAT:

- Remote Access Trojanの略。無害なプログラムを装って組織内に侵入し、外部の攻撃者からの遠隔操作を可能とする、悪意のあるプログラム。

本件に関するお問い合わせ

株式会社富士通研究所

ソーシャルイノベーション研究所 セキュアコンピューティング研究部

![]() 044-754-2681(直通)

044-754-2681(直通)

![]() fjsprb-ir@ml.labs.fujitsu.com

fjsprb-ir@ml.labs.fujitsu.com

プレスリリースに記載された製品の価格、仕様、サービス内容、お問い合わせ先などは、発表日現在のものです。その後予告なしに変更されることがあります。あらかじめご了承ください。